une date essentielle qui aboutit à la chute de la royauté

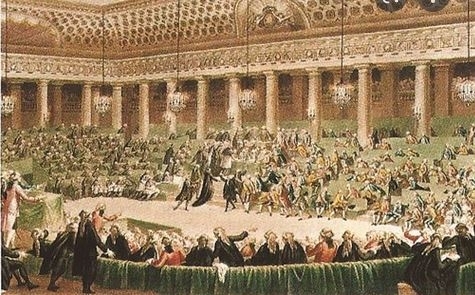

Nous sommes sous l’Assemblée Législative (1er Octobre 1791-20 septembre 1792). Les troubles continuaient et s’intensifiaient. L’héritage était lourd de menaces. Les forces en présence s’opposaient et des acteurs nouveaux apparurent: à droite 264 Feuillants, à gauche 136 Jacobins, au centre 350 Indépendants. Il n’y avait pas d’accord entre le Roi et l’Assemblée.

Les difficultés s’ajoutaient et s’accentuaient: troubles de nature religieuse, troubles de nature politique, troubles de nature économique, troubles de nature sociale.

La guerre étrangère allait compliquer toutes ces difficultés. La volonté de guerre était quasi générale: Louis XVI, La Fayette et les Feuillants, les Jacobins, les Girondins. Une seule voix s’éleva contre la guerre, celle de Robespierre aux Jacobins. La guerre menaçait.

Au début de 1792, un double mouvement se mit en place et progressa: le mouvement démocratique avec les sans-culottes et le mouvement belliqueux avec les partisans de la guerre.

La guerre allait entraîner la chute de la royauté. Les débuts de la guerre furent mauvais: échecs diplomatiques, échecs militaires, excitation d’une population très énervée.

Le conflit entre le Roi et l’Assemblée se développa.

De nouvelles difficultés intérieures conduisirent à la journée du 20 Juin 1792: invasion du château des Tuileries. Et la journée du 20 Juin aura des répercussions: recrudescence des sentiments royalistes, approbation des manifestations parisiennes par les clubs jacobins, les sociétés populaires, les municipalités de l’Est et du Midi comme celle de Marseille, décret de la Patrie en danger le 11 Juillet 1792.