http://demaincestaujourdhui.hautetfort.com/archive/2025/07/31/il-faut-etre-idiot-pour-signer-la-petition-contre-la-loi-dup-6557356.html

En poursuivant votre navigation sur ce site, vous acceptez l'utilisation de cookies. Ces derniers assurent le bon fonctionnement de nos services. En savoir plus.

http://demaincestaujourdhui.hautetfort.com/archive/2025/07/31/il-faut-etre-idiot-pour-signer-la-petition-contre-la-loi-dup-6557356.html

24 juin 2025. Lors d’un colloque organisé à l’Assemblée, Jean-Luc Mélenchon a exposé sa vision de la langue française.

La langue française "s’est répandue à travers le monde à la faveur du colonialisme". Elle est devenue au fil des siècles "la propriété et la conquête de ceux qui s’en sont servi et qui parfois l’ont utilisée contre les Français". Sa conception s’inscrit dans "une tentative pour faire émerger la francophonie en tant que langue commune ".

Puis Mélenchon a exhorté son auditoire à "trouver un autre mot que "langue française" pour qualifier notre langue". Une autre dénomination serait "la bienvenue".

La langue française "a emprunté de tous côtés. Voilà pourquoi il y a tant de mots d’arabe en Français, il y a aussi des mots russes, espagnols, hébreux. Il y a de tout et c’est tant mieux!".

Il souligne l’héritage du "latin et du grec". Il perçoit la langue comme un "résultat de créolisation". "Si nous voulons que le français soit une langue commune, il faut qu’elle soit une langue créole. Je préférerais qu’on dise que nous parlons tous le créole parce que ça nous arrangerait mieux que de dire que nous parlons français car cela sera sans doute plus vrai".

Les Français "parlent leur langue maternelle et du coup ils oublient de regarder autour d’eux… La langue française n’appartient plus à la France et aux Français depuis longtemps… puisque vingt-neuf nations l’ont reconnue comme officielle".

Parler français ne serait pas " la propriété singulière de la nation française et en particulier certainement pas celle de ceux qui voudraient figer l’identité française dans sa langue ".

Au même moment, la région Sud coule les subventions des associations qui utilisent l’écriture inclusive et refusent de supprimer le point médian de leur communication. Plusieurs associations dénoncent un chantage à la subvention et une bataille idéologique contre tout le secteur associatif.

L’écriture inclusive, ou langage inclusif, est un ensemble d’attentions graphiques et syntaxiques permettant d’assurer une égalité des représentations entre les femmes et les hommes. Cette pratique s’appuie sur deux convictions: changer les mentalités pour faire progresser l’égalité, agir sur le langage sur lequel se construisent ces mentalités. L’écriture inclusive est un outil linguistique qui veut gommer les inégalités de genre. Elle vise la neutralité.

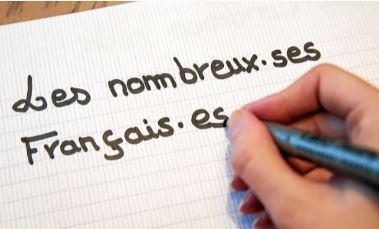

Rédaction inclusive, rédaction épicène, écriture non genrée sont des termes qu’on lit et qu’on entend de plus en plus. Quelques exemples d’écriture inclusive.

La double flexion ou doublet consiste à écrire chaque terme non neutre à la fois au masculin et au féminin: Les citoyennes et les citoyens, les vacancières et les vacanciers. C’est la forme la plus fréquente et la moins visible.

Les termes épicènes, c’est-à-dire "les termes qui désignent aussi bien le féminin que le masculin ", favorisent une écriture sans marquage de genre grâce à l’usage de tournures neutres. On les utilise pour remplacer des mots genrés de sens similaire: population au lieu de habitantes ou habitants, élèves plutôt qu’étudiantes ou étudiants, droits humains plutôt que droits de l’homme.

Cette option est plus concise et plus discrète que la double flexion.

Le point médian est "un signe topographique semblable au point, utilisé en écriture inclusive pour représenter les deux genres à parts égales": les professeur.e.s. Cette technique inclusive est la plus critiquée, car elle complique la lecture d’un texte, qui perd en fluidité.